【汽车安全】汽车的功能安全和网络安全集成保护框架

内容提要:在本文中,我们提出了一个弹性框架,它集成了功能安全和网络安全机制的分析。我们还将功能安全和网络安全的弹性整合到故障-错误-失效链中。该框架可用于分析故障和攻击在硬件、软件和实现机制的系统这三个抽象层之间的传播。

摘要

随着车辆与周围环境的联系越来越紧密,使用的服务越来越多,攻击面的不断增加,他们也越来越容易受到威胁。消除漏洞时面临着巨大挑战,车辆需要在恶意活动(即攻击)下也能正常工作。在本文中,我们提出了一个弹性框架,它集成了功能安全和网络安全机制的分析。我们还将功能安全和网络安全的弹性整合到故障-错误-失效链中。该框架可用于分析故障和攻击在硬件、软件和实现机制的系统这三个抽象层之间的传播。这有助于在不同系统层识别足够的弹性机制,并派生出合适的测试用例,以使用故障和攻击注入来验证和确认系统弹性。

1.简介

车辆从非互联系统向自动化、完全互联的数字系统的转变,对功能安全和网络安全提出了很高的要求。车辆功能,例如线控制动和自适应巡航控制系统,以及正在为未来自动驾驶车辆开发的功能,即使在互联环境中也必须安全可靠。然而,由于软件和硬件组件仍然存在缺陷和漏洞,因此需要定期更新或更换它们。由于汽车开发供应链的复杂性,漏洞不易修复考量是合理的,在这种情况下,车辆需要能够承受攻击并继续发挥作用。实现这种功能延续的一种方法是开发具有弹性的车辆,并实施能够适应或重新配置以适应新情况的机制。

在以前的工作中,有研究人员在可靠性和安全属性方面分析了17种安全机制。然而,这些研究人员并未考虑弹性。有研究人员对“文献1”(关注牛喀网公众号,后台咨询下载)进行了回顾并提出了汽车领域的弹性技术框架,分为检测、缓解、恢复和耐力。另有研究人员调查了已发布的针对车辆的攻击,并提出了从“文献1”到已识别攻击的相关对策框架,目标是实现弹性车辆设计。在本文中,我们提出了一个框架,可用于识别和分析适用于实现对故障和攻击的弹性的机制。此外,我们研究了硬件、软件和系统这三个抽象层之间的故障和攻击传播,这些抽象层上实现了这些机制。

本文的其余部分概述如下。在第2节中,介绍了弹性的定义,然后介绍了映射到传统故障-错误-失效链的链的概念,我们称之为攻击-入侵-受损系统链。在本节中,我们还对实现弹性的方法进行了分类。在第3节中,提出了拟议的框架。本文在第4节中总结了对未来工作的展望。

2.背景

A.定义弹性

目前还没有弹性一词的明确定义。尽管该术语已在不同领域引入,因此,为了对我们的工作和讨论有一个明确的定义,我们采用以下定义:

定义1(弹性)。在存在故障和攻击的情况下,能够以可靠和安全的方式维护其预期运行的系统的属性,可能具有降级的功能。定义注释:可靠和安全是指安全性、机密性、完整性、隐私性和可维护性等属性。

我们从定义1得出结论,弹性车辆是一种能够承受攻击并在故障和恶意活动下继续运行的车辆。这个定义接近于生存能力。

B.攻击-入侵-受损系统链

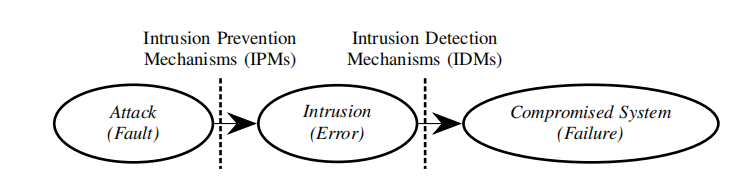

研究人员将攻击定义为一种特殊类型的故障,它是人为的、蓄意的和恶意的,从外部系统边界影响硬件或软件,并发生在运行阶段。故障和攻击之间的映射还可以促进错误和失效分别映射到入侵和受损系统,如图1所示。换句话说,如果入侵防御机制(IPM)无法阻止入侵的发生,则攻击会导致对目标系统的入侵。此外,如果入侵检测机制(IDM)无法识别目标系统中发生的入侵,目标系统可能会受到损害。根据违反需求的程度,受损系统随后可能会进入失效状态。

图1.攻击-入侵-受损系统链

C.弹性机制

在继续进一步之前,让我们澄清一下术语机制的含义。将弹性视为系统属性,弹性机制可以被视为实现和维护系统弹性的过程或手段。属性和机制之间的这种区分遵循Cherdantseva和Hilton提出的方法(参考“文献2”,关注牛喀网公众号,后台咨询下载)。

如前所述,我们对弹性的定义与生存能力一词密切相关。Firesmith将生存能力定义为“尽管发生意外或恶意伤害,但仍能继续提供基本服务的程度”,并由预防、检测和反应三个因素表示:

•预防被定义为“抵抗危险和威胁的程度,以便在事故和袭击期间和之后继续提供基本服务”。

•检测被定义为“相关事故和攻击(或它们造成的伤害)在发生时被识别的程度,以便系统可以相应地做出反应以维持基本服务”。

•反应被定义为“系统在事故发生后做出反应(例如,恢复)的程度”。

因此,根据定义1,弹性系统需要提供生存能力的所有三个因素;通过IPM防止入侵,通过IDM检测入侵,还可以处理入侵,以可靠和安全的方式维护系统的预期运行。

3.一个综合的弹性框架

我们提出了一个集成的弹性框架,它是图1中模型的扩展。IPMs-IDMs扩展了入侵处理机制(IHMs),它们共同捕获了第2节C部分中列出的生存能力的三个因素。

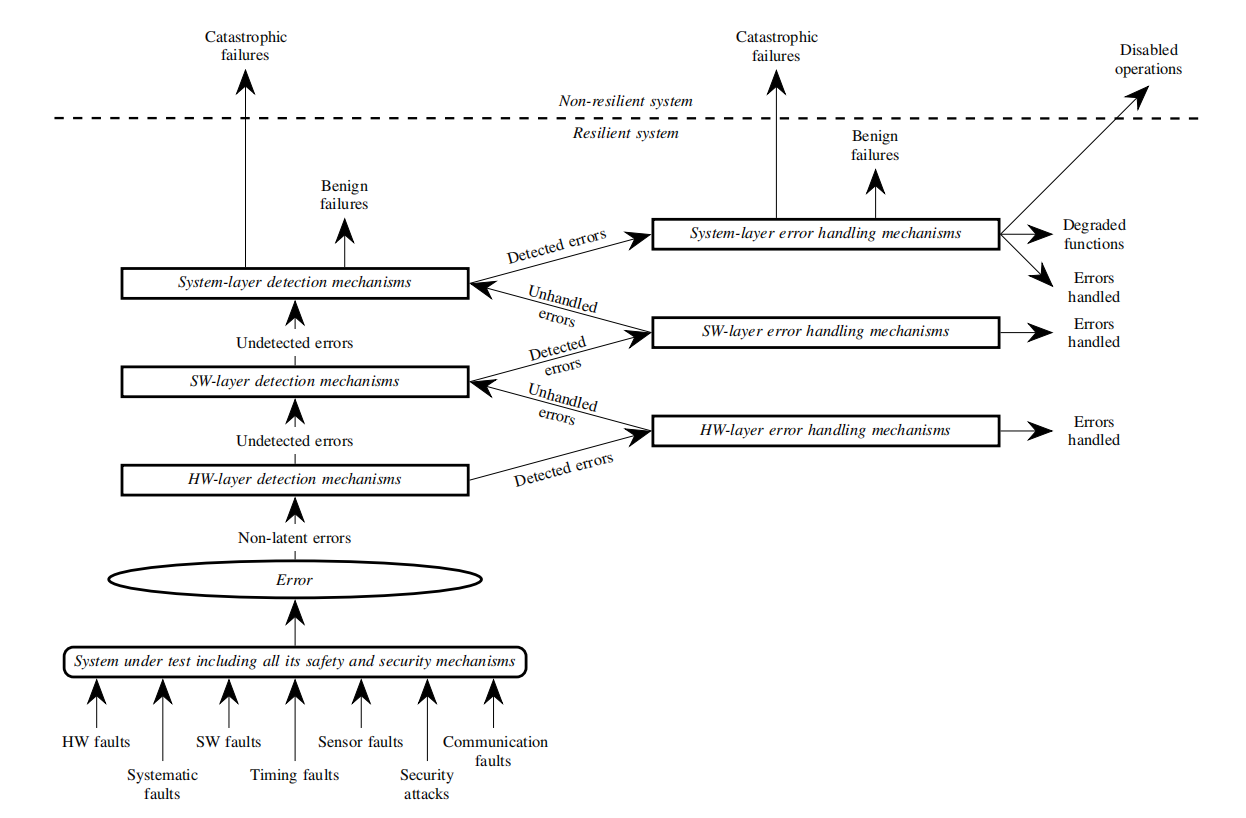

该框架由两种不同的模型呈现。首先,描述了一个分层的弹性框架(见图2),它捕获在不同抽象层(即硬件、软件和系统层)上实现的机制之间的故障和攻击的传播。然后,攻击-入侵-受损系统链(参见图1)通过分层弹性框架的弹性机制和系统状态(参见图3)进行扩展,以实现入侵处理。

A.分层弹性框架

拟议的分层弹性框架,如图2所示。该框架有助于分析被测系统(SUT),包括其针对不同类型故障的恢复能力的所有安全机制。这些故障是那些植根于SUT组件(例如硬件、软件、传感器和通信组件)并可能导致系统错误的故障。请注意,安全攻击也被视为一种可能导致安全入侵的特殊故障类型。

如第2节B部分所述,错误可能导致系统失效。失效可能是灾难性的或良性的。这些通常在故障和攻击注入实验中被分类为:

•灾难性失效。注入的故障或攻击会导致SUT中未检测到的错误输出,其中与标称值的偏差超出了可接受的范围,这是根据SUT的要求定义的。

•良性失效。注入的故障或攻击会导致SUT中未检测到的错误输出,其中与标称值的偏差在可接受的范围内,这是根据SUT的要求定义的。

灾难性失效会导致系统缺乏弹性,而良性失效会增加系统的弹性。这也遵循Laprie所写的:“一个系统的失效只能是——或者更一般地说,是在可接受的范围内——良性失效是一个失效安全系统。”除了良性失效之外,还可以通过检测和处理错误以及降低系统功能来获得弹性。此外,错误也可能是潜在的或被覆盖。此类错误也有助于提高系统的弹性。请注意,只要错误是潜在的,它就会出现在SUT中,但不会被检测到,也不会导致失效。

根据图2中呈现的分层弹性框架,错误的检测和处理是使用在硬件、软件和系统三层中实现的机制来完成的。在这个框架中,我们考虑在单个节点中实现硬件和软件机制,而系统机制可以在一组节点上实现和分布。前两道防线是使用硬件和软件层检测和处理机制进行的,旨在处理这些层(在单个节点中)的错误,并将未处理的错误通知给系统层(在顶部)。在系统层,错误可以(i)使用系统层处理机制来处理,或者(ii)SUT可以在降级模式下继续运行。这两种情况都以类似于良性失效的方式促进系统的弹性。错误也可能由系统层处理机制使用安全系统关闭来处理,这也可以通过禁用系统运行来获得。但是,如果根据定义1,系统在安全关闭后无法维持其预期运行,则这种处理方式无助于系统的弹性。系统层机制未检测到或无法处理的错误可能会导致灾难性或良性失效。

图2.分层弹性框架。请注意,安全入侵被视为由安全攻击导致的特定类型的错误

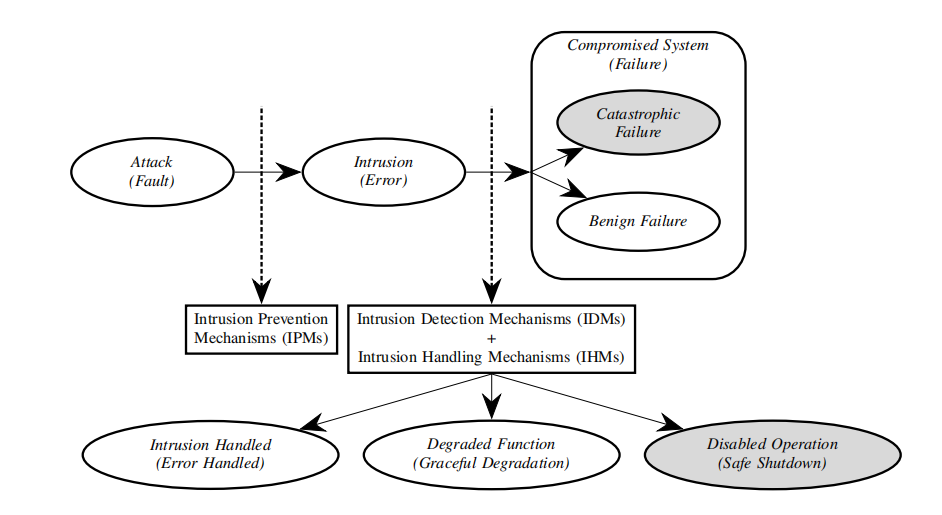

B.具有弹性的攻击-入侵-受损系统链

图3显示了攻击-入侵-受损系统链(图1)的扩展,其中还考虑了入侵对弹性(见定义1和第2节C部分)和分层弹性框架的影响。现在,没有被分层弹性框架的任何机制检测到或处理的入侵可能导致系统受损,这可能导致系统的灾难性失效或良性失效。但是,分层弹性框架的机制可以通过三种方式处理入侵(如果检测到):

•入侵处理。入侵可以由HW/SW或系统层中的机制处理,即图2中处理的错误。这样,尽管发生了入侵,系统运行仍将保持正常,例如,通过系统重新配置SW层,或系统层的三重模块化冗余(TRM)系统实现,可消除恶意节点的影响。

•功能降级。入侵的处理方式可能会导致系统运行的某些降级(优雅降级),例如,对于车辆系统,将车辆重新配置为跛行回家模式。

•禁止运行。可以通过以安全方式(安全关机)禁用系统运行来处理入侵,例如,对于自适应巡航控制系统,禁用运行。

根据定义1,良性失效、入侵处理和降级功能是弹性车辆系统的特征,而灾难性失效和禁用运行则不是(图3中以灰色标记)。

图3.具有弹性的攻击-入侵-受损系统链。良性失效、防止或处理的入侵以及功能退化是弹性车辆系统的特征,而灾难性失效和禁用运行则不是(以灰色标记)

4.结论和未来的工作

在本文中,我们提出了一个集成的安全和网络安全弹性框架,有助于分析机制预防、检测和处理故障和攻击的能力。考虑到故障和攻击,我们认为该框架可能有助于分析故障和攻击如何通过分层弹性框架传播,目的是确定哪些机制可能有助于检测和处理故障和攻击,因此,应在系统中实施。我们注意到故障和攻击可能会通过弹性框架的所有层来测试弹性机制(即导致错误处理、良性失效或功能降级)。此外,给定一组攻击和一组弹性机制,可以进行分析以确定是否所有攻击都被某些机制捕获,因此,是否存在需要填补系统设计的空白。这可以进一步促进识别用于故障和攻击注入的合适测试用例,以查看实施的机制是否有效。我们目前正在使用该框架对列出的17种安全机制进行分析,在未来,我们还打算使用该框架来分析汽车用例的安全性和防护性机制的弹性。

详询“牛小喀”微信:NewCarRen

详询“牛小喀”微信:NewCarRen

作者:牛喀网专栏作者

牛喀网文章,未经授权不得转载!