联网汽车的网络安全(一):联网汽车备受期望的网络安全

内容提要:在这个系列文章中,我们阐述下保护汽车网络安全的“汽车安全”技术。

备受关注的汽车网络安全

在间谍电影和科幻电影中,我们经常看到汽车被黑客接管的场景。汽车联网从此将成为司空见惯的常态,这些场景也不再仅仅是虚构。在这个系列文章中,我们阐述下保护汽车网络安全的“汽车安全”技术。

近几年,汽车网络安全已经得到了非常广泛的关注。与网络安全相关的协会,或注重汽车网络安全的会议今年开始已逐年增加。在各大黑客学会诸如“DEF CON”和“黑帽子”协会上的网络安全相关的演讲受到大家高度关注。并且可以看到政府主导的车载网络安全相关活动也逐渐出现。例如,美国参议员爱德华马基已在2013年12月发出对20家汽车制造商的问卷调查。在问卷中,他质问了制造商在安全性测试方面的水平,比如:你采取了什么样的网络安全保护措施?调查问卷结果的摘要已在2015年1月刊登。

调查表明,在问卷调查的时候,大多数汽车制造商是没有考虑到网络安全的威胁以及他们的产品的网络安全解决方案的。但这也不是一件坏事,汽车制造商随后,开始明确表态改善车内网络安全。汽车行业内纷纷在研究和开发部门,生产部门设立了安全专家小组,或安排安全技术人员入驻到供应商。

现在的汽车行业由于硬件和软件技术进步的拉动,在全世界范围内成长为数十亿规模的市场。远程升级(OTA)推出的新的服务,如软件更新,远程诊断,有创造进一步增长空间的潜力。但是,这些新的服务,必需要在保证安全通信的环境下,确保车辆的安全性。

此外,涉及到新的无线通信技术的车车辆通信(V2V)和车路通信(V2I)已经出现。通过V2V和V2I,汽车与其他汽车和基础设施将保持常态沟通,我们的汽车受到的网络攻击会越来越多。

现在车辆已经遭受网络安全威胁

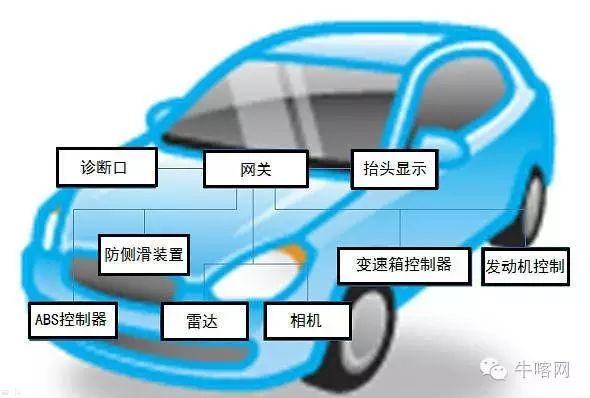

针对汽车网络攻击出现的一个主要的原因为车辆系统的电控化,同时多个车辆系统的协作更加紧密。像车道保持辅助系统,自动刹车系统,自动泊车系统等更复杂的功能不断安装在汽车上,使得车上安装的ECU数量每年不断增加。总体而言,汽车的大部分功能是由ECU控制的。而且,越是复杂的功能,软件就越复杂。目前的汽车一般配备有50-70个ECU。

另外一个原因是,在汽车设计过程中,没有把网络安全作为一个重要因素考虑。把所谓的安全(Safety)当做重中之重,结果反倒把网络安全忽视了。

传统的车辆已有被攻击的案例。比如里程表的非法操作,芯片调谐以及利用诊断口盗用车辆等。里程表的非法操作虽然是几十年来一直有的攻击,但最近几年不断增加。汽车里程表不是一个简单的机械装置,它已成为由软件来控制的电子设备。出于这个原因,如果采用特殊的装置,它比机械的里程表更容易篡改。在欧洲,里程表篡改带来的非法营运导致的损失估计将高达每年60亿欧元。因此,汽车制造商一直采取措施,防止对里程表的非法操作。

芯片调谐攻击同样具有悠久的历史。如果想要提高发动机的性能,车主会使用芯片调谐方法。当发动机过度使用而损坏了的时候,车主又会将软件恢复到最初的版本,然后汽车制造商就要依据担保合同,修复损坏的引擎。由此付出的巨大成本已经受到汽车制造商的关注。

使用车辆诊断连接器盗取车辆是一个相对较新的攻击方法。2012年,出现一份豪华车成为该手段的盗窃目标的报告。近几年,汽车钥匙光泛采用电子编码,使得它仅能用于特定车辆。但是,黑客如果侵入OBD(车载诊断)端口,可以使用特殊的设备,通过一个新的程序更新被盗汽车的密钥。如果用户使用这个密钥的话,攻击者就可以将汽车盗走。

黑客手下脆弱的网络安全

在各种发布会上,不断有更先进和复杂的证明网络攻击的成功案例报道。首先,2010到2011年期间,华盛顿大学和加州大学圣地亚哥分校的研究人员在对现有的汽车分析后,发现了一些安全问题。

他们的研究包括两个部分:

一旦车辆在被非法访问,会受到什么样的攻击?

怎么样可以从远程访问车辆内网

第一,如果攻击者可以发送适当的命令到车辆CAN网络中,已经证明,在原则上通过总线可以控制任何ECU。研究者已经验证车门解锁、制动器的激活/关闭、发动机的故障/关闭等都可以控制。通过这种攻击,可以直接影响车辆的安全性能。

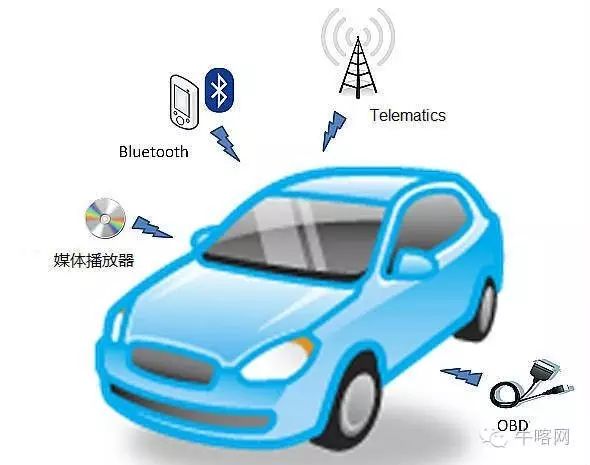

第二,车载蓝牙、车联网设备、媒体播放器等可以成为外部连接接口。如果这些遭到恶意使用,攻击者可以访问车载网络。例如,通过利用车联网处理单元的一个软件缺陷,对网关进行程序更新,从那里连接到车内网络。已被证明这样能够将命令发送到最终目标的-发动机ECU。

另一个案例,使用特定的WMA音频文件,恶意利用信息娱乐系统中的媒体播放器软件的错误。当用户用媒体播放器播放有这个特定的WMA文件的CD的时候,软件漏洞被恶意利用,特定命令就被注入到车载网络中。最后将命令发送到发动机控制器也成为可能的攻击。

在2013 DEF CON上,查理·米勒先生和克里斯公布了针对两款车的安全性分析的报告,报告表明,如果通过OBD端口介入CAN总线的内部,那么通过发送相应的信息,就可以发起包括操控发动机ECU动作在内的多项攻击。

如果高速行驶时启动自动泊车...

有人分析了自动驻车功能。这个功能的特性之一是,只有把变速档位调到倒挡,且速度为8公里以下的时候,系统才会工作。控制该功能的软件是在CAN总线获取的信息基础上进行控制的。然而,连接到CAN总线的设备能够将消息发送到连接到该总线上的任意其他设备,这种简单机制很容易被误用,这是进行欺骗性网络攻击的惯用手段。

调查结果显示,攻击者通过操作通信,可以将“倒档且车速低于8公里”的欺骗消息发动到总线上,激活自动停车功能的软件。如果汽车正在以120公里/小时的速度行驶,自动停车功能被激活,汽车将在未经许可的情况下自动转向。行进之中的突然自动转向,将导致悲惨的事故。随着汽车自动“行驶、停车和转向”功能的导入,攻击者可以利用这些使得汽车和用户面临安全和经济上的损害。

2014年的DEF CON上,查理·米勒先生和克里斯再次对20多辆汽车进行调查,研究其受到远程攻击的可能性,结果显示车载网络存在被远程攻击的入口和路径。

目前为止我们所提到的,只是车载系统上网络攻击的一小部分,汽车正在快速发展。汽车在给我们带来便利性的同时,也给我们带来一些生活中不必要麻烦。

新一代的网联汽车与外部一直保持着通讯连接,很容易成为车网络攻击通道。虽然如果车辆仅在车载网络上进行通信,不具有外部通信接口,它就被分离成孤岛。但是,之前提到的OTA软件更新,远程诊断等功能,都避免不了各种外部通信接口,如果加上V2V和V2I,一台汽车将继续扩展成为大型互联网络的一个节点。

可以预期在未来的网络上不断增加的网络攻击,考虑到车子与网络互联,不仅要保证司机的人身安全,所有网域内其他的联网车辆和基础设施都要防止受到攻击,汽车网络安全是极其重要的。

作者:牛喀网特邀专家

牛喀网文章,未经授权不得转载!