智能汽车网络安全的芯片级防御

内容提要:网络安全的基础是保护车辆的纵深防御策略。每个软件程序的核心是运行它的硬件。为确保IC没有受到损害,它应该能够在复位后评估自身的完整性。当它被确认安全时才会启动,形成车内智能的网络,并连接到外部世界。

汽车电子设备的复杂性日益增加,这为黑客侵入汽车防御系统带来了更多机会。更多的连接会带来多种网络拓扑,这些拓扑可能安全也可能不安全。由于它们都是相互交织和相互连接的,因此车辆电子设备的任何连接都是黑客的潜在攻击点。例如,干扰RFID信号可能会禁用防盗锁,从而导致车辆被盗。拦截V2X或VSRC可以打开车辆之间的通信通道,从而入侵或监视用户。看似无害的接口可以提供进入车辆的途径,因此从芯片级别开始保护汽车至关重要。作为回应,汽车IC设计人员、OEM必须采用新技术,并使新技术将安全性构建到汽车软件和系统中。

硅为防御奠定了基础

网络安全的基础是保护车辆的纵深防御策略。每个软件程序的核心是运行它的硬件。为确保IC没有受到损害,它应该能够在复位后评估自身的完整性。当它被确认安全时才会启动,形成车内智能的网络,并连接到外部世界。IC设计人员需要使这些系统脱离复位状态,并以确保信任、安全和完整性的方式集成它们,确保它们与制造商预期的一样。

网络安全

除了汽车自身外,还需要远程实体识别和身份验证才能将车辆连接到其他实体。例如,验证报文身份确保空中升级仅发送到预期的地方,并且仅由授权的系统解析。通过车辆服务网络或制造商网络等远程实体提供安全、经过身份验证的通道,可以实现更快的远程软件和固件更新。在车队运营中,运营商网络可用于安全地协调多辆车辆的活动。随着物联网(IoT)在汽车应用中的发展,车辆连接到车主的手机和智能家居,用于实现各种目的,包括车辆监控和跟踪,以防止盗窃。这里面每个网络连接都为黑客提供了潜在的机会。

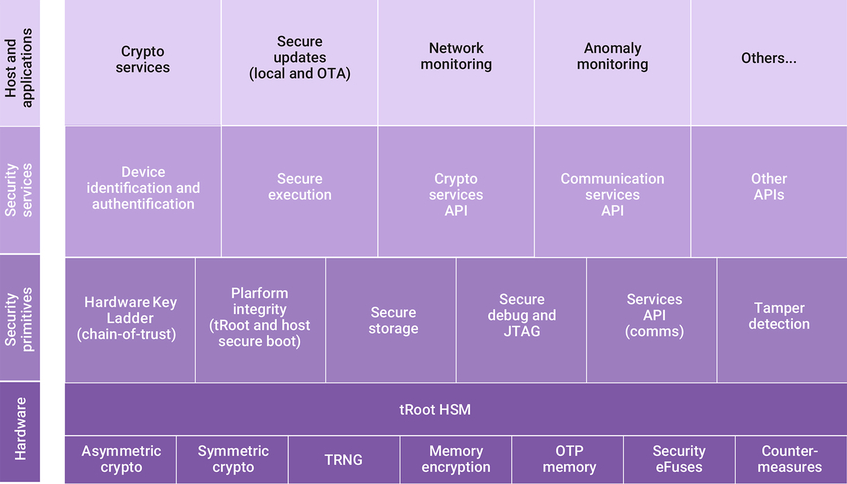

为了帮助设计人员完成这项艰巨的任务,人们开发了可嵌入汽车电子控制单元(ECU)处理器芯片级的硬件安全模块(HSM)。HSM提供位于芯片核心的安全性——信任根。如图1所示,HSM基于硬件层,具有一组非常简单的服务,如非对称加密、对称加密、真随机数生成器、内存保护和一次性可编程(OTP),非易失性存储器(NVM)。

图1:安全系统的基础

Security Primitives层显示了在该HSM处理器上运行的服务,包括安全存储、硬件密钥阶梯(允许设计人员为平台构建信任链)和平台完整性(使系统退出重启并知道软件符合预期)。调试和JTAG服务允许设计人员在这些平台上开发软件,并在开发阶段完成后关闭该接口。

在最上面的两层中,向主机提供了各种服务。IC本身有一个主处理器,它通常像对称多处理器一样复杂,可以在非常标准的固件上运行。例如,信息娱乐系统可以运行为AUTOSAR开发的Linux系统,或Wind River或Unix等公司的其他产品。tRoot HSM为主处理器提供安全服务,以执行各种通信,包括车辆内部和外部的通信。

硬件:信任根的基础

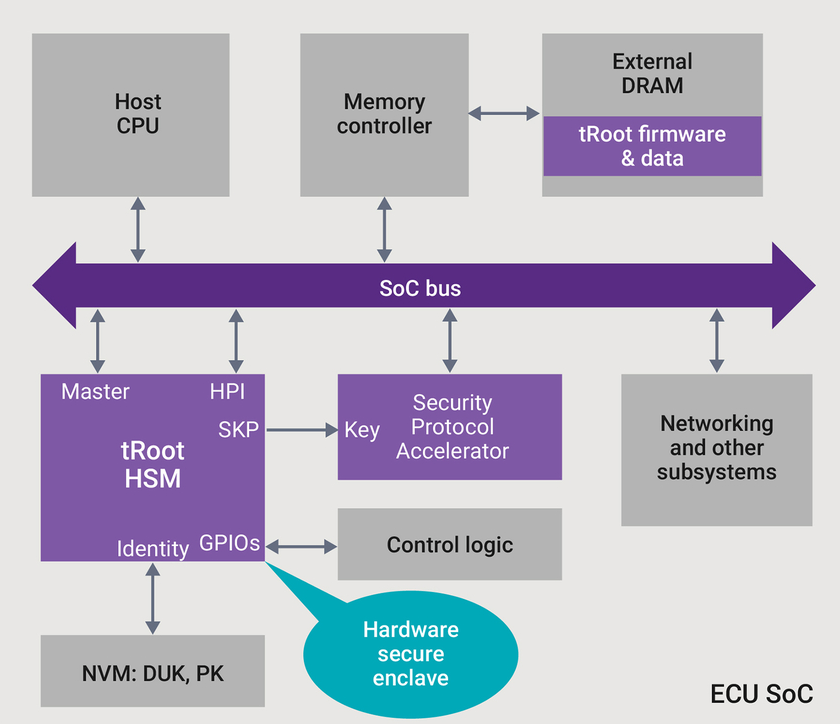

图2显示了一个高级ECU IC,其中核心的硬件安全模块可能包括多个协议加速器或其他加密单元,用于为网络安全等提供特定功能。内置于芯片中的非易失性存储器(NVM)用于存储密钥。控制逻辑和传感逻辑在芯片内执行入侵检测,以发现试图绕过芯片安全的行为者。信任根以安全的方式将主机CPU启动,以初始化系统中的内存控制器、网络和其他子系统,并使它们启动和运行。

图2:具有硬件安全协处理器的ECU IC

一旦ECU运行,信任根使IC能够通过受信任的通道,连接到车辆周围的其他设备,并最终连接到在云端或车辆路边网络中运行的系统。

主机软件安全

主机软件安全解决了主机启动后发生的情况。安全启动通常分为两个阶段。首先,HSM把芯片唤醒,对主机软件进行初始的引导加载程序验证,然后在引导加载程序通过验证后,将控制权交给主机软件。然后,主机本身调用额外的可用服务。然后,它可以回调HSM以执行非对称加密操作,以验证为任务模式操作系统安装的软件是否正常工作。

通过信任、身份验证、功能模块硬件强制分离,确保访问和操作车辆时的物理和网络安全。

硬件信任根为SoC提供了独特的身份

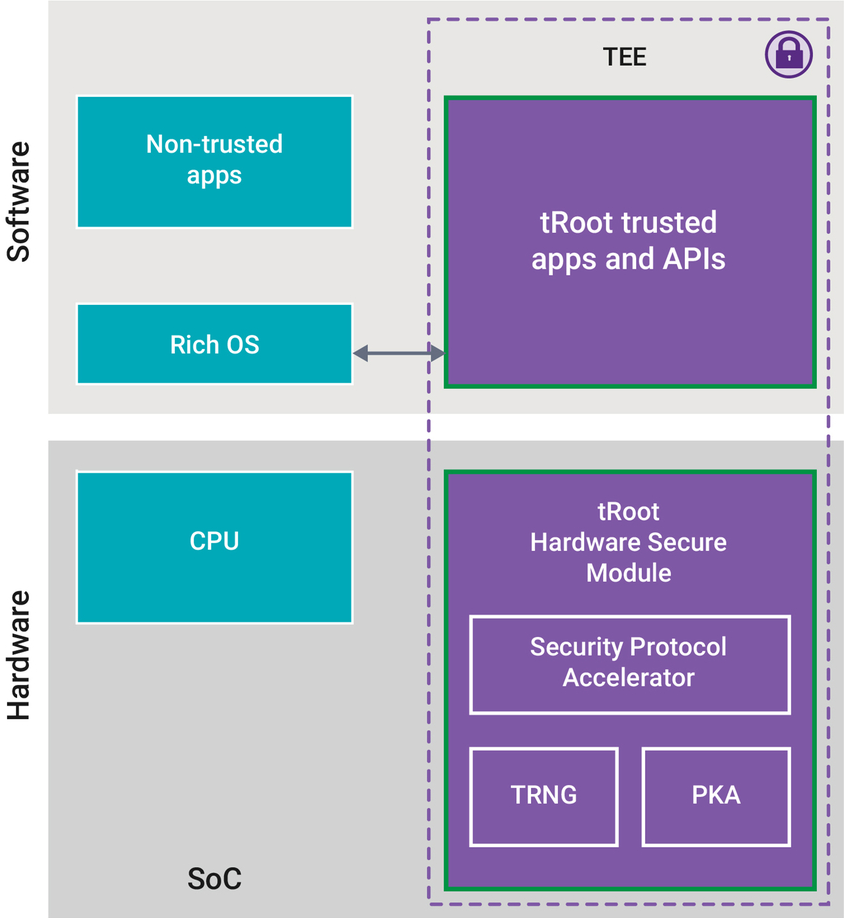

面对日益增加的复杂性,为了保持对系统的控制,设计人员开始使用基于独立协处理器的可信执行环境(TEE)(图3)。

TEE提供安全服务,可用于建立对系统其余部分的信任。将安全处理功能与系统中的其他处理活动分离,使安全协处理器能够在非常小的、严格控制的环境中运行安全协议。

图3:HSM是可信执行环境的基础

HSM提供了以安全方式创建、存储和管理机密信息的可能,然后将信任扩展到其他内部和外部实体,因为不同的系统需要在重启后进行身份验证。HSM降低了设计人员管理自身安全需求的要求。设计人员无需构建自己的安全解决方案,而是可以利用现成产品开发团队的专业知识,并使用硬件安全IP构建他们的设计。

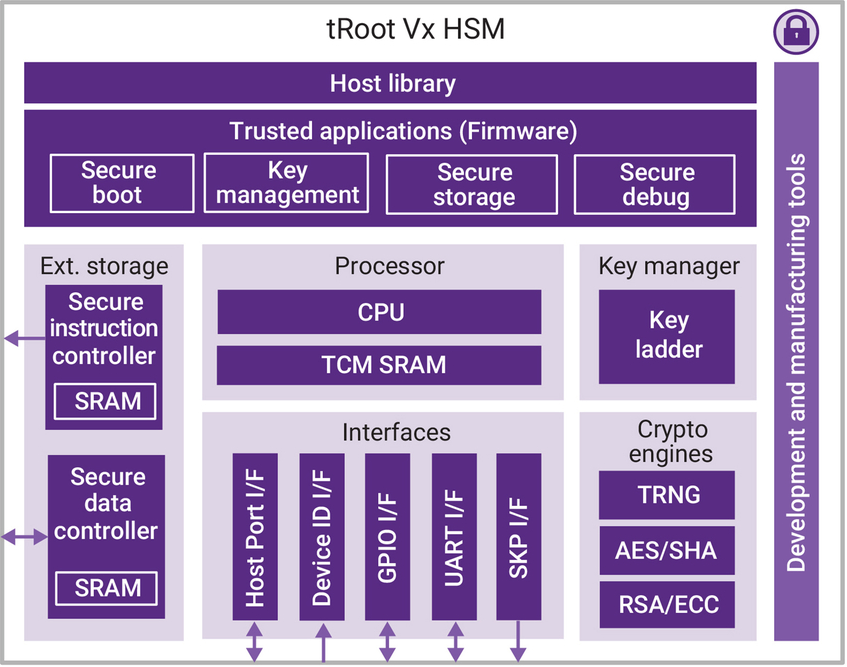

为了增强安全性,HSM包括用于验证软件和数据完整性的多级安全引导程序、安全身份验证、安全更新、安全存储和安全调试启用,以提供对设备本身的管理,以及密钥管理和密码编程接口,它们为需要在ECU中运行服务的基于主机的应用程序提供服务(图4)。密码加速也可用于需要高性能密码的系统。

图4:HSM框图

HSM的功能包括具有紧凑代码库的小型CPU、有限数量的内部RAM(对于该处理器而言是安全和隔离的),以及用于ECU中的外部存储器的安全指令控制器和安全数据控制器,用作HSM中的可信存储器。这些提供了存储器内容的加密机密性和身份验证。它们允许HSM检测外部实体(如流氓程序)何时试图操纵、替换内存或导致其误执行或执行不正确的指令。如果HSM检测到意外活动,它会转换到安全状态。

HSM包括内置于模块内的随机数生成器的熵输入,因此随机数生成器与系统完全隔离,不能被外部程序操作。

HSM还包括通过UART的通信接口,用于检测和响应系统级干扰,包括芯片的过压和欠压,以及过频和欠频操作。设备身份输入会引入存储在SoC级别的一次性可编程存储器中的密钥,并且使用主机端口接口与主机处理器进行通信。

防护性是确保质量和安全的关键

汽车系统必须满足功能安全标准,这意味着实施防护性功能以确保功能安全不被篡改。没有防护性,就没有安全性或可靠性,因此汽车制造商正在采用更全面的方法来处理功能安全性和防护性。安全系统必须能够处理会产生不可接受行为的不可预测的输入。从硬件层面为汽车SoC设计安全性将有助于确保联网汽车按预期运行,并能够抵御攻击。

作者:牛喀网专栏作者

牛喀网文章,未经授权不得转载!